In dieser Artikelserie sprechen wir über Sicherheit am Smartphone und wie wir diese durch geeignete Einstellungen und die Verwendung eines Raspberry Pi verbessern können. Ein nicht ganz triviales Thema – am Personal Computer sind wir es inzwischen gewohnt, nicht ohne Firewall und Virenscanner online zu gehen. Aber am Smartphone? Sind wir mal ehrlich, wer hat dort wirklich bereits Sicherheitsmaßnahmen vorgenommen? Ganz einfach ist das auch nicht – ich gebe zu, ich hatte zwar früher schon mal ein Handy „gerootet„, aber bei meinem aktuellen Gerät trau ich mich das nicht, denn das muss vor allem eines: Funktionieren. Da fällt es nicht nur mir schwer, gewagte Experimente vorzunehmen.

Im diesem ersten Teil meiner Artikelserie geht es um die möglichen Sicherheitsrisiken am Smartphone im allgemeinen und was wir dagegen tun können. Ich werde auch ein paar Einstellungen und Verhaltensmaßregeln ansprechen, mit denen wir mit geringen Aufwand den Grad der Sicherheit erhöhen können. In den nachfolgenden Beiträgen werden wir dann ein Virtual Private Network (VPN) auf Basis eines Raspberry Pi aufsetzen, um mehr Kontrolle über den Netzwerkverkehr zu bekommen. Dadurch können wir sehen, was Android und die installierten Apps so alles ohne unser Wissen im Internet machen und wir können mit Pi-Hole zahlreichen Tracking- und Werbeverbindungen einen dauerhaften Riegel vorschieben.

Eins vorab: Auch wenn es in dieser Serie um Android-Smartphones geht und ich nicht auf andere Mobil-Betriebssysteme eingehe, lässt sich vieles auch auf I-Phones und weitere Mobilgeräte übertragen.

Sicherheitsrisiken am Smartphone

Die gute Nachricht zuerst: Android ist ein sehr sicheres Betriebssystem und gar nicht vergleichbar mit einem Windows in jungen Jahren – Windows XP zum Beispiel. Android stammt von Linux ab und ist daher schon recht sicher, was zum Beispiel die Abschottung einzelner Prozesse oder Apps gegeneinander angeht. Der Benutzer und die Apps haben bei Android auch keine Root-Rechte (also Administrator- oder Systemverwalterrechte), der Benutzer kann sich die auch nicht verschaffen, wie das beispielsweise bei Linux der Fall ist (sudo). Bei der Installation einer neuen App bekommt der Anwender angezeigt, welche Rechte sich die App verschaffen möchte und kann zur Not die Installation abbrechen. Das muss man dann natürlich auch kritisch lesen und reagieren, wenn zum Beispiel die Taschenlampen-App Zugang zum Adressbuch möchte.

Angriffe von außen auf Android, die sich aufgrund von Software-Sicherheitsmängeln Zugang zum System verschaffen könnten, sind unter Android kaum ein Problem. Dazu trägt auch bei, dass das Betriebssystem ständig mit Sicherheitsupdates versorgt wird.

Was sind also die hauptsächlichen Sicherheitsrisiken bei Android Smartphones (und Tablets)?

Geräteverlust

Das Gerät wird verloren oder gestohlen und mit dem Handy sind auch die Daten weg. Der Super-GAU, aber leider bei aller Vorsicht nicht immer ganz vermeidbar.

Vorbeugende Maßnahmen

- Passwortschutz mit möglichst starkem Passwort

- automatische Bildschirmsperre bei inaktivem Handy

- Einblenden der Adresse und Telefonnummer am Anmeldescreen für einen ehrlichen Finder

- evtl. Geräteverschlüsselung

- Datensicherung

Ob man sich eine App aufspielen sollte, die ein gestohlenes oder verlorenes Handy auffinden kann – da bin ich unentschlossen. Wer sensible Daten auf seinem Gerät gespeichert hat, der mag es hilfreich finden, wenn er im Notfall eine Fernlöschung veranlassen kann. Aber will man sich selbst zu den ermittelten Koordinaten begeben um sein Smartphone zurück zu holen, oder überlässt man das besser der Polizei? In jedem Fall benötigt man für so eine Fernlokalisier-Funktion einen Dienstleister, dem man auch wieder vertrauen muss – Stichwort: Tracking.

Fehlende Datensicherung

Das Gerät ist defekt und kommt von der Reparatur im Werkszustand zurück, alle Daten sind weg. Übel wenn es jetzt keine Sicherung gibt.

Vorbeugende Maßnahmen

Regelmäßig sichern natürlich – aber wie?

Am bequemsten ist es wohl, seine Daten (zum Beispiel die Kontakte im Adressbuch) ins Google Konto zu synchronisieren. Kann man machen, aber man sollte sich fragen, ob man wirklich seine Daten Google anvertrauen möchte. Darüber mehr weiter unten.

Sichern bei einem Cloud-Dienstleister ist ebenfalls eine beliebte Alternative. Aber auch hier gibt man die eigenen Daten aus der Hand. Ich persönlich bevorzuge es, meine Daten auf den eigenen PC zu überspielen. Das ist durchaus aufwendig, wenn man die Kontakte zum Beispiel erst aus dem Adressbuch am Handy in eine VCF-Datei exportieren muss um sie danach auf den PC zu übertragen. Aber der Vorteil ist: ich – und nur ich – bleibe der Herr meiner Daten.

Malware

Eingefangene Schadsoftware blendet im harmlosesten Fall nur unerwünschte Werbung ein. Schlimmer ist es, wenn Daten auf diesem Weg gestohlen oder manipuliert werden, oder sich ein Angreifer über die Malware dauerhaften Zugang zum Gerät verschaffen kann.

Vorbeugende Maßnahmen

Malware springt selten von allein aufs Handy. Typischerweise fängt man sie sich ein, wenn man unbedacht Mail-Anhänge öffnet, unbekannte Apps installiert, oder auf verseuchte Webseiten surft. Gesundes Misstrauen ist die beste Vorbeugung und ein zurückhaltender Minimalismus was das Installieren von Apps angeht. Dazu selbstverständlich eine regelmäßige Datensicherung und das Einspielen von Sicherheitspatches.

Und wenn es trotzdem passiert ist?

Oft ist es eine einzelne App, die die Schadsoftware enthält und durch die Deinstallation wird man auch die Malware wieder los. Danach sollte man alle Passwörter zur Sicherheit ändern für den Fall, dass die Malware sie abgegriffen hatte.

Wenn es gar nicht anders geht bleibt nur der Factory Reset, also das Löschen aller Daten und Versetzen des Smartphones in den Auslieferungszustand. Wie das geht, hängt vom verwendeten Modell ab – man sollte vorher die Suchmaschine seines Vertrauens konsultieren. Danach sollten ebenfalls alle Passworte geändert werden, alle Apps müssen neu installiert und Datensicherungen zurück gespielt werden.

Datenkrake Google

Tracking lautet die unterschätzte Gefahr am Smartphone. Dass man sich Malware einfängt, das ist bei etwas Vorsicht nicht so wahrscheinlich, dass Google unser Verhalten am Smartphone trackt, das ist dagegen sicher. Und es gibt zahlreiche Ansatzpunkte, wo Google Daten abgreift:

- jeder Android-Nutzer hat ein Google Konto

- der Google Play Store

- Chrome als Standard-Browser

- Google als Suchmaschine

- Google als DNS-Server

- Google Dienste und Apps (zum Beispiel Google Maps, GMail, YouTube)

Damit kennt Google unseren Namen, die Konto- oder Kreditkartennummer und weiß wo wir uns befinden, was wir suchen, auf welchen Seiten wir surfen. Google kennt unsere Apps, unsere Termine, unsere Freunde und wenn all diese Daten zusammengeführt werden, dann sind wir absolut gläsern. Und das bei einer Marktbeherrschung von über 80% aller Smartphones.

Es hilft übrigens wenig, die GPS-Funktion abzuschalten, Google kann den Standort trotzdem ermitteln. Aus der jeweiligen Funkzelle, aber noch viel genauer aus der Liste der empfangbaren WLANs.

Gibt es ein Android ohne Google?

Ja – kaum vorstellbar – das gibt es, denn Android ist erst mal eine freie Software. Und es gibt eine offene Variante davon mit dem Namen LineageOS. Dafür braucht man kein Google Konto, nutzt Alternativen zu den Google Diensten und versorgt sich über F-Droid mit freien Apps, um nicht Google Play verwenden zu müssen. LineageOS gibt es für zahlreiche Smartphones – siehe Liste der unterstützten Geräte. Das gesamte Betriebssystem wird bei der Installation gelöscht und ein neues aufgespielt. Der Vorgang ist allerdings aufwändig und für einen technisch unbedarften Handynutzer nur schwer bewältigbar. Ich selbst hab mich das auch nur bei einem alten Zweithandy getraut. Wer sich näher mit dem Thema befassen möchte, dem empfehle ich diesen Artikel im Systemli Wiki.

Google in die Schranken weisen

Selbst wer den großen Schritt zu LineageOS verständlicherweise nicht wagen möchte, ist nicht machtlos gegenüber Google. Es gibt zahlreiche Möglichkeiten am Smartphone um die Datensammelwut von Google einzuschränken:

Alternativen zu den Google Apps verwenden:

- Nicht den vorinstallierten Browser verwenden, sondern eine freie Alternative zum Beispiel FireFox

- Nicht Google als Suchmaschine verwenden sondern Startpage oder metaGer

- Freie Apps über F-Droid beziehen und den Google Play Store möglichst meiden

- OsmAnd oder Locus anstelle von Google Maps als Kartendienst und

- K-9 Mail als E-Mail-Client nehmen

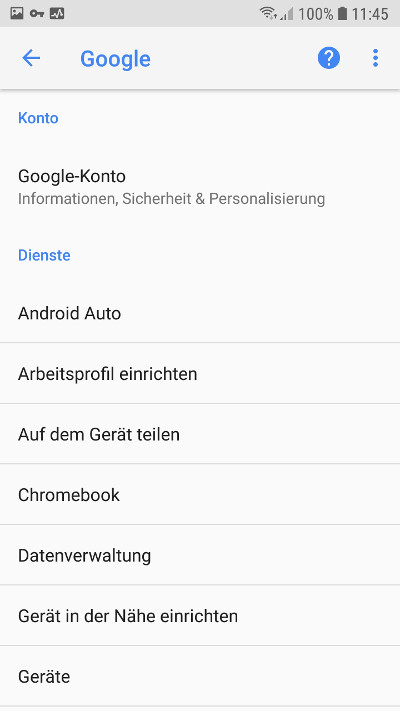

Google Einstellungen anpassen

Android hat zahlreiche Einstellungen zum Google Konto und den Google Diensten. Die finden sich in den Einstellungen unter dem Punkt Google. Hier sollte man alles abdrehen, was nur geht. Ich nenne nur ein paar Beispiele:

- Personalisierte Werbung: aus

- Mein Gerät finden: aus

- Google Play Protect: aus

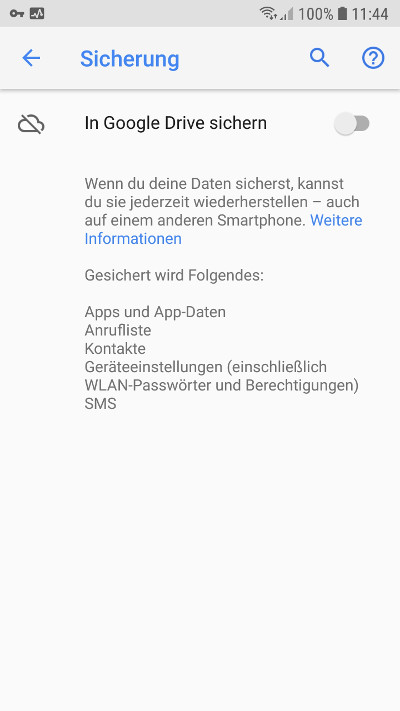

- In Google Drive sichern: aus

- Standortdienste: alles abdrehen

- Im Google Konto alle Reiter durchgehen und alles abdrehen oder pausieren, wo Google Daten sammeln will

Darüber hinaus können wir Google sehr viele Trackingmöglichkeiten nehmen, indem wir die Server für Google Werbung und Google Analytics blockieren. Eine Möglichkeit ist Pi-Hole, das wir auf dem Raspberry Pi VPN-Server installieren werden.

Tracking durch andere Apps

Nicht nur Google trackt seine Nutzer, auch andere Apps ‚telefonieren nach Hause‚. Die Taschenlampen-App, die das Adressbuch ausliest und die Daten abgreift, ist natürlich ein extremes Beispiel und gibt es so heute auch vielleicht gar nicht mehr. Aber uns sollte klar sein, dass es auf dem Markt der Apps – wie im Leben – nur selten etwas umsonst gibt. Wenn eine App nichts kostet, dann kann es durchaus sein, dass wir wissend oder unwissend mit unseren Daten bezahlen. In den folgenden Artikel werden wir auf dem Raspberry Pi Wireshark und Pi-Hole installieren und wir werden sehen, welche Apps fleißig mit dem Internet Verbindung aufnehmen. Teils um Werbung nachzuladen, teils um Software zu aktualisieren, teils aber auch um unsere Daten abzugreifen. Selbst wenn eine App nur gelegentlich ein nichtssagendes Hallo nach Hause schickt, hat der Server dort doch zumindest unsere IP-Adresse gespeichert – Metadaten, die verwendbar sind.

Wohlgemerkt – ich habe nichts gegen Werbung. Wenn eine App nichts kostet, dann muss der Programmierer eben etwas durch Werbung verdienen. Ich mache das mit meinen Webseiten genauso und wenn ich nichts durch Werbung verdienen könnte, dann würde dieser Blogartikel gar nicht entstehen. Werbung in einer App oder eine Webseite ist also durchaus in Ordnung und tut dem Benutzer nicht weh. Wenn allerdings Userdaten gesammelt und das Nutzerverhalten getrackt wird, dann geht das in meinen Augen zu weit und es ist für den Anwender legitim, sich zu wehren.

Gegenmaßnahmen

- Nicht benötigte Apps deinstallieren.

- Vorinstallierte Apps, die sich nicht löschen lassen, deaktivieren. Dazu geht man in den Einstellungen auf Apps und sieht dann, was da so alles an Apps installiert ist. Bei mir ist zum Beispiel Skype vorinstalliert, das ich nie nutze und das trotzdem eifrig nach Hause telefoniert.

- Am Smartphone eine Software einsetzen, die den Verkehr zu Trackingservern unterbindet (zum Beispiel AFWall+) oder besser ein VPN mit Pi-Hole auf dem Raspberry Pi nutzen.

Mitlesen in öffentlichen und/oder unverschlüsselten WLANs

Wer ein öffentliches WLAN betreibt, der hat logischerweise auch den Zugriff auf den WLAN-Router und damit potentiell auch auf die Daten die darüber laufen. Ist das WLAN unverschlüsselt, dann können auch Dritte möglicherweise mitlesen.

Die gute Nachricht ist, dass der Datenverkehr im Internet heute vielfach bereits verschlüsselt abläuft. Immer mehr Webseiten nutzen SSL und auch Apps kommunizieren im Netz verschlüsselt. Trotzdem kann jemand, der die Möglichkeit besitzt in einen WLAN das ‚Ohr an die Leitung zu legen‚ einiges erfahren. Nämlich alle Abfragen zur Namensauflösung und damit auch alle Server im Internet, mit denen wir kommunizieren. Damit weiß er, dass ein Smartphone zum Beispiel mit WhatsApp und FaceBook in Verbindung steht, auch wenn er die eigentlichen Dateninhalte nicht entschlüsseln kann.

Gegenmaßnahmen

Öffentliche WLANs meiden? Kann man machen, allerdings hat es schon einen Reiz, das Onlinekontingent beim Mobilfunkanbieter zu schonen, indem man freie WLANs nutzt. Besser ist es selbst für die Verschlüsselung zu sorgen und einen VPN-Tunnel ins eigene Home-Netzwerk zu verwenden. Das macht auch unsichere WLANs sicher.

Einfache Verteidigungsmaßnahmen und solche mit vertretbarem Aufwand

Nichts zu tun und ein Smartphone in dem Zustand zu belassen, wie man es gekauft hat, das ist die denkbar schlechteste Lösung. Andererseits sind nur die wenigsten Handy-Nutzer in der Lage ihr Smartphone zu rooten oder ein alternatives Android aufzuspielen.

Was sollte man auf jeden Fall machen?

Einiges mag für den einen oder anderen banal klingen – viele haben aber nicht mal die einfachsten Maßnahmen realisiert:

- Passwortschutz mit möglichst starkem Passwort

- automatische Bildschirmsperre bei inaktivem Handy

- regelmäßige Datensicherung

- gesunde Vorsicht beim Surfen, beim Öffnen von E-Mails und bei der Installation von Apps

- Deinstallation nicht benötigter Apps, bzw Deaktivierung, wenn sich eine App nicht deinstallieren lässt

- Eine halbe Stunde Zeit nehmen und die Maßnahmen umsetzen, die oben unter Google in die Schranken weisen aufgeführt sind

Damit ist schon sehr viel erreicht und es sind keine besonderen Kenntnisse oder Fähigkeiten erforderlich, um diese einfachen Maßnahmen umzusetzen.

Wer sich zutraut, einen Raspberry Pi (nach Anleitung) zu konfigurieren, der kann und sollte noch einen Schritt weiter gehen:

Raspberry Pi als VPN- und Pi-Hole-Server aufsetzen und den Netzwerkverkehr vom Smartphone über den VPN-Server tunneln

Keine Sorge, wenn VPN (Virtual Private Network) und Pi-Hole noch unbekannte Begriffe sind. Ich werde – noch bevor es ans Installieren geht – den nächsten Artikel ausschließlich dazu verwenden, die Begriffe und die Konzepte zu erklären. Hier nur kurz:

Ein VPN baut vom Smartphone aus einen verschlüsselten Netzwerktunnel zum heimischen Netzwerk auf. Jeglicher Netzwerkverkehr läuft also erst ins heimische Netz und dann von dort ggf. ins Internet.

Pi-Hole ist eine Software, die wir zusätzlich auf dem VPN-Server (Raspberry Pi) installieren können. Sie klinkt sich in die Namensauflösung ein und erkennt dadurch, mit wem im Internet eine Kommunikation angestrengt wird. Pi-Hole bringt eine umfangreiche Blacklist mit und kann so Verbindungsversuche zu Tracking-Diensten unterbinden.

Mit der Kombination von VPN und Pi-Hole surfen wir künftig verschlüsselt in unsicheren Netzen und schützen uns vor Tracking und Werbung.

Weitere Artikel in dieser Kategorie:

- Raspberry Pi VPN – Teil 2: Konzept eines Virtual Private Network

- Raspberry Pi VPN – Teil 3: IPv4 versus IPv6

- Raspberry Pi VPN – Teil 4: VPN-Server unter IPv4

- Raspberry Pi VPN – Teil 5: Vorarbeiten für ein VPN unter IPv6

- Raspberry Pi VPN – Teil 6: VPN-Server unter IPv6

- Raspberry Pi VPN – Teil 7: VPN Client fürs Smartphone

- Raspberry Pi VPN – Teil 8: Dual Stack VPN Tunnel

- Raspberry Pi VPN – Teil 9: Installation Pi-Hole

- Raspberry Pi VPN – Teil 10: Datenanalyse mit Wireshark

- Raspberry Pi VPN – Teil 11: Netzwerkdiagramme

- Raspberry Pi VPN – Teil 12: Tipps & Tricks

- Raspberry Pi VPN – Teil 13: IPv4 VPN mit (trotz) DS-Lite

Sehr gutbeschrieben, warte schon auf Teil 2👍

Danke, es werden 12 Artikel werden und die kommen so im Wochenabstand.

Hallo lieber Herr Karger,

gibt es eine Chance, dass jemand der so gut und präzise verfasst wie Sie es tun, einen Artikel darüber schreibt, wie man sich mit einem Raspberry 3b (oder 3b+ / 4b) in einem kommerziellen VPN-Service (via OPENVPN) verbindet und dann das (via VPN bezogene Internet!!) mit dem LAN zu teilen, OHNE dass dessen Teilnehmer einen extra (OPENVPN)-Clienten installiert haben müssen? QUuasi ein „Click’n’Go VPN Zugang“. Einfach IP und DNS in die jeweiligen IP-Setting der Geräte und fertig!

Ich habe jetzt sehr viel Zeit investiert und auch wenn ich sehr viel lernen durfte, so bin einfach nur gescheitert und mir ist die Zeit ausgegangen, sodass ich eigentlich schon am Aufgeben bin.

Ich bekomme meinen VPN-Clienten-Raspberry nicht dazu, sämtliche Anfragen auf eth (+DNS anfragen), zu teilen / accessen / hotspotten / bridgen / routen / [enter Xte für mich bisher nicht funktionierende Möglichkeit here]…

Ich bin mir sicher, dass es geht und für einen wissenden vermutlich sogar beschämend einfach ist… ALLE Tutorials (die ich zurate zog – Google top10) im Netz sind spätestens seit dem letzten (wohl eher den letzten X) Buster-Updates obsolet und haben alle mehr oder weniger die selben Probleme: der DHCP-blockiert irgendwie irgendwas, DNS-Anfragen scheitern, kein Internet, sonstige Routingprobleme, RaspBerry reagiert nicht mehr und kein AP… und und und…

Auch wenn viele Verfasser etwas anderes behaupten (vermutlich wegen Clickbaiting) so sprechen die Kommentare eine andere Sprache. Faktisch sind 80% aller Tutorials von einem abgekupfert worden. Manchmal ein wenig angepasst, meistens aber einfach übernommen und sie wurden dann lieblos so liegen gelassen, ohne je ein Update bezogen zu haben.

Es wäre fantastisch, wenn sich diesem Thema jemand (wie Sie) annehmen könnte.

Beste Grüße

Jessica

Hallo Jessica,

ich fürchte, dass ich noch nicht ganz verstanden habe, was für eine Lösung Sie anstreben.

Klassisches VPN, so wie in dieser Artikelserie beschrieben, nutzt einen Raspberry Pi als VPN-Server (nicht Client) im Heimnetz um Clients (zum Beispiel Smartphones) draußen im Internet Zugang zu diesem Heimnetz (und seinen Ressourcen) zu verschaffen. Zu diesen Ressourcen gehört dann auch der Internetzugang.

Sie wollen einen Raspberry Pi, der sich im Heimnetz befindet als VPN-Client gegenüber einem kommerziellen VPN-Service (Server) betreiben. Wobei der RasPi nicht nur VPN-Client sein soll, sondern zugleich Router für alle Geräte im Heimnetz, damit die über den VPN-Service ins Internet gehen können.

Die Frage ist, wozu so eine Konstellation gut sein könnte. Ein Endgerät soll per VPN über den VPN-Service ins Internet gehen, obwohl das Endgerät das genauso gut und schneller direkt über die Fritzbox tun kann. Was ist der Vorteil dabei? Geht es Ihnen um die Verschlüsselung der Verbindung? Oder dass eine angesurfte Stelle im Internet keine Rückschlüsse auf den Client ziehen kann? Wenn dem so ist, dann wäre TOR vermutlich das was Sie suchen.

Vielleicht hab ich aber nur noch nicht verstanden, worum es Ihnen wirklich geht.

Viele Grüße

Werter Herr Karger,

schön, daß es mit Ihnen auch ein Person gibt, welche den Nutzern von Smartphone und Internet im Allgemeinen das Sicherheitsbewusstsein und die Möglichkeiten der Absicherung/Verhinderung der Datensammelwut insbesondere der von Google näher bringen möchte.

Aber eine Anmerkung sei mir gestattet: im Absatz „Datenkrake Google“ des Artikels schreiben Sie „jeder Android-Nutzer hat ein Google Konto“. Das stimmt so nicht ganz (auch wenn es wahrscheinlich zu 99% der Smartphone-Nutzer zutrifft, welche ein „originales“ Android auf Ihrem Mobiltelefon nutzen).

Und es sollte nicht unerwähnt bleiben, daß es zur Nutzung eines Smartphones (im unveränderten Kaufzustand) mitnichten notwendig ist, ein Google-Konto einzurichten. NEIN, das Smartphone und das Betriebssystem Android lassen sich auch OHNE Google-Konto nutzen (wenn auch mit einigen Einschränkungen, wie z.B. der Nichtnutzbarkeit des Play-Store). Aber gerade hier liegt schon eine Möglichkeit für den „normalen“ Nutzer, welcher sich nicht die technischen Fähigkeiten zutraut ein sogenanntes Custom-ROM zu installieren, sich etwas von Google zu befreien.

Die meisten Besitzer und Nutzer eines Smartphone mit Android denken, sie müssten zur Benutzung ein Google-Konto erstellen – dies ist ein Trugschluss! Aber Google macht dies ja auch geschickt, da bei der Ersteinrichtung die Erstellung/Anmeldung eines Google-Kontos integriert ist, die meisten übersehen sicherlich die Möglichkeit „diesen Schritt überspringen“.

Viele Grüße Fred, ein seit Jahren googlefreier Smartphonenutzer.

Vielen Dank Fred, damit haben Sie absolut recht. Im Absatz „Gibt es ein Android ohne Google?“ gehe ich kurz darauf ein.